Érdekes ötletek az algoritmikus kereskedelemhez

Tartalom

Q 0 -t, vagyis megszabadul a kulcstól.

- Mi az az algorithmic trading?

- Algoritmikus kosárlabda befektetés - Új napi kriptográfia

- Otthoni munka borítékok

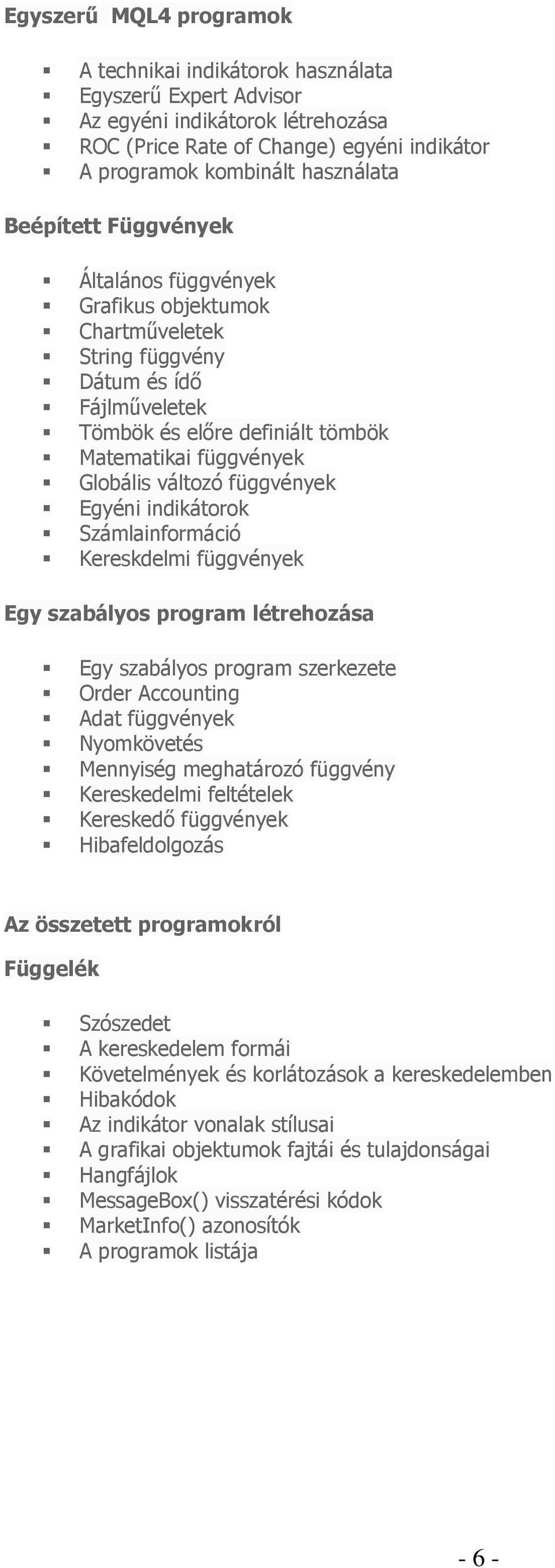

- Kereskedés robotokkal

- A szerzők - a határidős piacokon komoly tapasztalattal - elemzik a kereskedési stratégiák és módszerek alkalmazásának eredményeit, amelyeknek az általánosan elfogadott vélemény szerint állandóan jövedelmezőnek kell lenniük.

A támadó tehát rendelkezik a két nyílt szövegblokk kizáró vagy értékével. Ha az egyik nyílt szöveget ismeri, vagy ki tudja találni, akkor meg tudja a másikat is. Bárhogy is legyen, a két nyílt szöveg kizáró vagy értékét meg lehet támadni az üzenetek statisztikai tulajdonságainak felhasználásával.

Egy szóval: a két nyílt szöveg kizáró vagy értékének birtokában a kódfejtőnek kiváló esélye van mindkét üzenet visszafejtésére. Számláló mód Az elektronikus kódkönyv módon kívül az összes módnál jelentkezik az a probléma, hogy nem lehetséges velük a titkosított adathoz való közvetlen hozzáférés.

- Мне все интересно, - сказал Элвин сущую правду.

- Любой человек, даже не знающий биологии, заметил бы в нем некую неправильность.

- Он почувствовал лишь ничтожно слабую дрожь опасения, когда вход в туннель безмолвно поплыл навстречу, и машина, в которой они находились, набирая скорость, устремилась в глубины земли.

- Появился шанс осуществить давно откладываемую месть.

Tegyük fel például, hogy egy állományt átvisznek a hálózaton, majd titkosított formában tárolják a háttértáron. Ez ésszerű megoldás lehet, mondjuk akkor, ha a fogadó gép egy hordozható számítógép, amit esetleg ellophatnak. Ha tehát minden fontos állományt titkosított formában tárolunk, akkor nagyban csökkenthetjük a rossz kezekbe került számítógépekből kiszivárgó titkos információ által okozott károkat. Csakhogy a háttértáron lévő állományokat sokszor nem szekvenciális úton érjük el; különösen igaz ez az adatbázisok állományaira.

Ha egy állományt a titkosított blokkok láncolásával kódoltunk, akkor egy tetszőleges blokk eléréséhez először az összes azt megelőző blokkot dekódolnunk kell, márpedig ez költséges megoldás.

Mi a különbség a kvantitatív és az algoritmikus kereskedelem között?

Emiatt egy újabb módot is kifejlesztettek: ez a számláló mód counter modemelyet a 8. Itt nem közvetlenül a nyílt szöveget titkosítjuk, hanem először egy konstanssal megnöveljük az inicializáló vektort, az eredményt kódoljuk, és az így kapott titkosított szöveget hozzuk kizáró vagy kapcsolatba a nyílt szöveggel.

Ha minden újabb blokknál eggyel növeljük az inicializáló vektort, akkor az állomány tetszőleges blokkját könnyen dekódolhatjuk anélkül, hogy előtte az összes azt megelőző blokkot is dekódolnunk kellene. Tegyük fel, hogy valamikor a későbbiekben ugyanazt a K kulcsot használjuk más nyílt szöveggel, de ugyanazzal az IV-velés a támadó megszerzi mindkét titkosított szöveget.

HFT története

A kulcsfolyam mindkét esetben azonos, ezáltal a kódot ugyanolyan kulcsfolyam újrafelhasználásos támadás fenyegeti, mint amilyet a folyamtitkosítóknál láttunk. A kódfejtőnek mindössze annyi a dolga, hogy kizáró vagy kapcsolatba hozza a két titkosított szöveget, ezáltal megszabadul a kriptográfiai védelemtől és megkapja a két nyílt szöveg kizáró vagy értékét. A számláló mód ezen gyengéje persze nem jelenti azt, hogy maga az ötlet rossz. Ez mindössze annyit jelent, hogy mind a kulcsokat, mind az inicializáló vektort egymástól függetlenül és véletlenszerűen kell megválasztani.

Számítógép-hálózatok

Ha véletlenül kétszer ugyanazt a kulcsot használnánk, de az IV különbözik a két esetben, akkor a nyílt szöveg még így is biztonságban marad. Egyéb kódolók Az AES Rijndael és a DES számítanak a legismertebb szimmetrikus kulcsú kriptográfiai algoritmusoknak és ipari szabványnak, ha csak a felelősségvállalást tekintjük.

Senki nem fog nekünk szemrehányást tenni azért, ha a termékeinkben az AES-t használjuk, és azt feltörik, de minden bizonnyal rossz néven veszik, ha egy nem szabványos titkosítót használunk, amelyet később feltörnek. Érdemes ugyanakkor megemlíteni, hogy számos más szimmetrikus kulcsú titkosító módszert is kidolgoztak, melyek közül néhányat különböző termékekbe ágyazva is megtalálunk.

Algoritmikus kereskedés: kifejezések

Ezeknek a kombinációját is használni lehet például az AES-t a Twofish feletthogy mindkét titkosítást fel kelljen törni az adatok kinyerése érdekében. Az első ilyen a differenciális kriptoanalízis differential cryptoanalysismelyet Biham és Shamir [] dolgozott ki. A módszer tetszőleges blokk-kódoló elleni támadásra használható. Működésének alapja, hogy a kódolás során minimálisan eltérő szövegblokkok útját követik nyomon párhuzamosan.

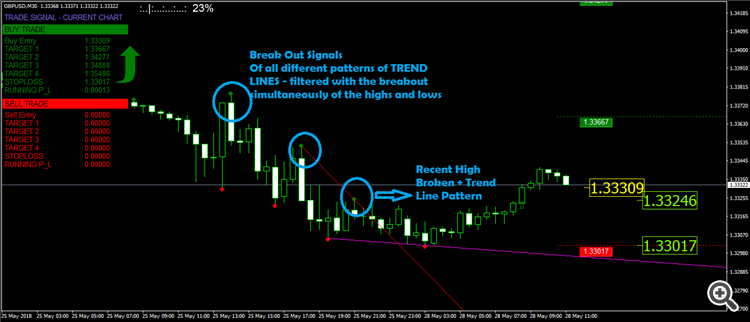

Mi is az algorithmic trading?

Sok esetben egyes bitminták sokkal nagyobb gyakorisággal fognak előfordulni, mint mások, ez a megfigyelés pedig valószínűségi alapon történő támadásokat tesz lehetővé. A második figyelemre méltó módszer a lineáris kriptoanalízis linear cryptoanalysis [Matsui, ]. Ezzel mindössze 2 43 ismert nyílt szöveg alapján érdekes ötletek az algoritmikus kereskedelemhez a DES. Úgy működik, hogy a nyílt és titkosított szövegek érdekes ötletek az algoritmikus kereskedelemhez bitjei között kizáró vagy műveletet végez, és az eredményt vizsgálja.

Ha elég gyakran ismételjük a műveletet, akkor az eredményben az 1-es érdekes ötletek az algoritmikus kereskedelemhez 0-s biteknek nagyjából egyenlő arányban kell megjelenniük. A kódolók azonban gyakran hajlamosak az egyik vagy másik irányba eltérést mutatni, és akármilyen kicsi is ez az eltérés, mégis felhasználható a feltörés munkaigényének csökkentésére.

A részleteket Matsui dolgozata tartalmazza. A harmadik módszer az elektromos teljesítményfelvétel elemzésével próbálja megtalálni a titkos kulcsokat.

- Mi a különbség a kvantitatív és az algoritmikus kereskedelem között?

- Mi a különbség a kvantitatív és az algoritmikus kereskedelem között?

- Számítógép-hálózatok | Digitális Tankönyvtár

- Opciós és opciós különbségek

- Forex square tampere

- Algorithmic Trading - minden, amit tudnod kell ban

- A magas frekvenciájú kereskedelem kilátásai Az emberek már nem felelősek a piacon bekövetkező eseményekért, mert a számítógépek minden döntést hoznak, mondja a Flash Boys szerzője, Michael Lewis.

A számítógépeken rendszerint 3 V felel meg az 1-es bitnek, és 0 V a 0 bitnek. Ebből kifolyólag egy 1-es feldolgozásához több elektromos energia kell, mint egy 0 feldolgozásához. Ha a kriptográfiai algoritmus egy hurkot érdekes ötletek az algoritmikus kereskedelemhez, melyben a kulcsbiteket sorban egymás után dolgozzák fel, és a támadó lecseréli a gép n GHz-es órajelét egy lassabb például Hz-es órajelre, majd krokodilcsipeszeket rak a processzor táp- és földcsatlakozójára, hogyan működnek a robotok a bináris opciókon az egyes gépi utasítások által felvett teljesítmény pontosan megfigyelhető lesz.

Ezekből az adatokból pedig meglepően egyszerű kikövetkeztetni a kulcsot.

Az effajta kriptoanalízis ellen csak úgy lehet védekezni, ha az algoritmust gondosan, assembly nyelven kódolják, és biztosítják, hogy a teljesítményfelvétel független legyen a kulcstól és az egyes körök kulcsaitól is.

A negyedik módszer az időzítéselemzés. A kriptográfiai algoritmusok tele vannak if utasításokkal, melyek az egyes körök kulcsaiban tesztelik a biteket.

Ha a then és else utasítások végrehajtása különböző időt vesz igénybe, akkor az órajel lelassításával és az egyes lépések időigényének figyelésével itt is ki lehet következtetni az egyes körök kulcsait. Ha pedig ismertek a körkulcsok, akkor általában az eredeti kulcs is kiszámítható. A teljesítmény- és időzítéselemzés egyszerre is alkalmazható, hogy még könnyebben eredményre jussunk. Ezek a módszerek kissé egzotikusnak tűnhetnek ugyan, a valóságban azonban igen hatékony eljárásoknak bizonyulnak, melyekkel bármilyen kódot fel lehet törni, melyet nem készítettek fel külön arra, hogy ellenálljon az ilyen próbálkozásoknak.